Veilig maar prettig digitaal samenwerken

De drijvende krachten om de digitale BtB-samenwerking te verbeteren zijn de noodzakelijke maar ook deels commercieel beperkende werkvelden. De professionalisering van de hack-organisaties zorgt dat er steeds strakker op veiligheid moet worden gestuurd; de wetgeving rondom bijvoorbeeld de AVG maakt het noodzakelijk dat je strikt weet met wie je klantgegevens mag & kan delen (en dat je kunt aantonen dat het noodzakelijk is dat de andere partij ze gebruikt!), fraudemogelijkheden beperken, vragen om een striktere inpassing van de identificatie- & authenticatiemaatregelen. Vastleggen van data rondom samenwerking staat nog in de kinderschoenen maar zal zich ook digitaal verder ontwikkelen.

Natuurlijk moet het ook mogelijk zijn voor een adviseur om zijn diensten te kunnen leveren. Om commercieel samen te kunnen werken moet het ook makkelijk zijn om bij elkaars informatie & werkzaamheden te komen. Zeker als intense BtB-samenwerking noodzakelijk (uitwisseling kennis & informatie) is zoals bij complexe producten als pensioen of inkomensverzekeringen.

De focus lag de afgelopen jaren op veiligheid, terecht. Maar zonder een prettige en makkelijke samenwerking tussen partijen zal er weinig succesvol zaken worden gedaan. Het wordt tijd dat er iemand met een gebruikersbril naar de processen rondom authenticatie, identificatie en autorisatie gaat kijken. Dit is meer dan de BtB-variant van customer experience, het is de volgende stap in online samenwerking tussen bedrijven. Laten we het voor de gebruiker zo handig en zo prettig mogelijk maken.

Methode 1

Het verleggen van de verantwoordelijkheid wie er bij de polissen mag (het zogenaamde delegated usermanagement), gedacht vanuit verzekeraarsperspectief is hiervan een voorbeeld. De verzekeraar verlegt de autorisatie, bijvoorbeeld aan de hand van Wft-rechten naar de wederverkopende organisatie. Kort samengevat, de inlogmethode ligt bij de verzekeraar, de vraag wie er mag inloggen ligt bij de tussenpersoon. De tussenpersoon bepaalt vervolgens zelf wie (welke medewerker) wat (welke taken, welke informatie) kan krijgen. Natuurlijk vraagt dit ook een inspanning van de verzekeraar (inrichten van een autorisatie- & authenticatie-structuur in de diverse portalen) maar vervolgens krijgen we er wel een gelijkwaardige samenwerking voor terug.

Methode 2

Nog een stap verder is het daadwerkelijk integreren van de autorisatie & authenticatie, ook wel het doorloggen genoemd. Zeker in de samenwerking met grotere professionele organisaties is dit een prima mogelijkheid om continu digitaal samen te werken. Het concept is gebaseerd op vertrouwen. Een medewerker is bij bijvoorbeeld een franchise aangenomen en wordt daar geïdentificeerd. Vervolgens krijgt de medewerker toegang tot de systemen van de organisatie. Waarom zou je als samenwerkende organisatie niet direct toegang verlenen tot de systemen van derden, bijvoorbeeld de verzekeraar; vanuit gebruikersperspectief. Je logt in op je werkplek en je hebt middels SSO direct toegang tot de portalen van de verzekeraars.

Methode 3

De derde methode is het gebruikmaken van een derde partij bijvoorbeeld door middel van de externe authenticatie middels E-herkenning. Je meldt je aan en je wordt geïdentificeerd door een externe partij. Deze partij staat er garant voor dat degene aan de ander kant van de digitale lijn is wie hij zegt dat hij is. Als verzekeraar kun je er op bouwen. Voor deze authenticatie moet aan de externe partij een bedrag betaald worden. Een verdienmodel dat naarmate de risico’s toenemen aan belang zal winnen. Het interessante is is dat deze weg van identificatie, authenticatie & autorisatie bij consumenten al geaccepteerd is via DigiD, Idin en vele andere internationale middelen, maar dat er voor de zakelijke markt nog veel ontwikkeling gaande is.

Drie methoden

Identificatie: proces om vast te stellen dat de persoon is wie hij zegt dat hij is.

Authenticatie: verifiëren of de eerdere geïdentificeerde persoon dezelfde persoon is.

Autorisatie: het toekennen van bepaalde mogelijkheden online aan de hand van eerder afgesproken rechten.

Het wordt tijd dat de verzekeraars nauwer gaan samenwerken met hun distributiekanaal. Dit betekent ook op elkaar vertrouwen om de identiteit van de gebruikers te bepalen.

Het wordt tijd dat er iemand met een gebruikersbril naar de processen rondom authenticatie, identificatie en autorisatie gaat kijken

Veilig samenwerken met het distributiekanaal

Binnen een verzekeraar zijn er nog meerdere drijfveren om het authenticatie- & autorisatieproces gericht op te zetten. Natuurlijk het vastleggen van eventuele fraude “Wie heeft de polis stopgezet en de uitbetaling gewijzigd? Wie heeft de klantgegevens van het portaal gehaald”? Het achteraf kunnen aantonen welke medewerker bepaalde frauduleuze stappen heeft gezet zal cruciaal worden in een eventuele aanpak.

De introductie van de 2de factor

Het is al een jaar of acht geleden dat een middelgrote verzekeraar voor de toegang tot haar portaal een 2de factor introduceerde. Dat werd gedaan met een grote weerstand binnen het distributiekanaal. “Waarom zou Wilma haar 06 moeten afstaan?” “Het is belachelijk dat jullie mijn medewerkers gaan vastleggen”. “Mijn medewerkers hebben geen mobiel van de zaak”. En dit zijn de minst harde opmerkingen. De dienstdoende projectmanager moest zelfs zo ver gaan dat er mobiele telefoons aan afdelingen beschikbaar gesteld werden. Er werd ook geëist dat er een alternatieve authenticatiemethode werd gemaakt waarin eenmalig een brief werd verstuurd. Een dure consensus-functionaliteit, een grote investering die nooit is gebruikt

Een 2de factor was in 2014 nog een unieke maatregel om met redelijk zekerheid te kunnen vaststellen dat degene aan de andere kant was wie hij zei dat hij was. Het invoeren van een code per SMS, of het beschikbaar stellen van een code via een app om vervolgens toegang te verlenen tot vertrouwelijke klantinformatie was nog niet normaal. Het nieuwe normaal is heel snel gekomen. De systematiek om via een 2de factor autorisatie te verlenen, bijvoorbeeld voor een transactie of voor een betaling of voor de toegang tot gevoelige documenten rondom medische kwesties, of analyses van de arbodeskundigen. Overal worden momenteel verschillende authenticatiemethoden gebruikt. Alles met als doel: veiligheid. Alleen diegene toegang geven tot klantgegevens, offertetools, productinformatie die de content mag & moet gebruiken.

Vastleggen van data rondom samenwerking staat nog in de kinderschoenen maar zal zich ook digitaal verder ontwikkelen

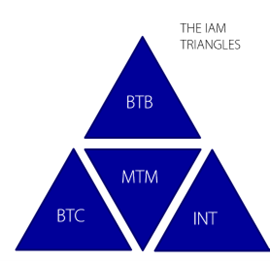

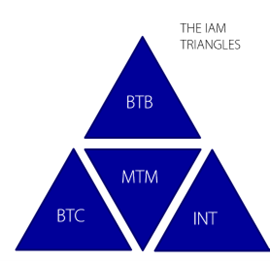

Identity & Access Management (IAM) is een snel veranderend vakgebied. Binnen dit onderwerp zijn er vier verschillende werkgebieden. Het sterk ontwikkelde deel is INT. Dit staat voor intern, het toegang verlenen voor medewerkers. De afgelopen jaren was er zeer veel aandacht voor dit deel. We gingen opeens allemaal thuiswerken en moesten al onze tools en werk gewoon kunnen doen. Dus logisch dat het direct verbonden is aan het brede gebied van verschillende technische koppelingen (MTM Machine to machine).

Daarnaast zijn er twee werkvelden die een eigen aanpak nodig hebben. C-IAM het proces om consumenten toegang te verlenen tot digitale omgevingen en het BtB-deel. Het systeem dat digitale samenwerking tussen verschillende onafhankelijke zakelijke partijen mogelijk maakt. Deze twee IAM-delen vragen een andere aanpak. Ter illustratie: het proces uitwerken van een inkomensverzekering voor een bedrijf van 167 medewerkers is iets anders dan de stap snel je brommerverzekering afsluiten. Dit stuk gaat over authenticatie en autorisatie in het zakelijke domein.

De fax gebruiken we al lang niet meer en ook de tijd dat er een Excel-sheetje over de mail heen en weer ging ligt vanwege het gevaar van een datalek achter ons. Vandaag de dag werken we digitaal samen in verschillende digitale omgevingen. Daarom moeten de verschillende samenwerkende partijen weten wie er wat doet. Welkom in de snel veranderende wereld rondom BtB Identity & Access Management.

Auteur Karel Roes, Digital Brain bij BrainsLab, het adviesbureau voor ondernemers die de volgende stap willen zetten!

Auteur René Teuwen, partner bij BrainsLab, het adviesbureau voor ondernemers die de volgende stap willen zetten!

Hoe dan?

Veilig & prettig digitaal samenwerken.

Auteur Karel Roes, Digital Brain bij BrainsLab, het adviesbureau voor ondernemers die de volgende stap willen zetten!

Auteur René Teuwen, partner bij BrainsLab, het adviesbureau voor ondernemers die de volgende stap willen zetten!

Hoe dan?

Veilig & prettig digitaal samenwerken.

Veilig maar prettig digitaal samenwerken

De drijvende krachten om de digitale BtB-samenwerking te verbeteren zijn de noodzakelijke maar ook deels commercieel beperkende werkvelden. De professionalisering van de hack-organisaties zorgt dat er steeds strakker op veiligheid moet worden gestuurd; de wetgeving rondom bijvoorbeeld de AVG maakt het noodzakelijk dat je strikt weet met wie je klantgegevens mag & kan delen (en dat je kunt aantonen dat het noodzakelijk is dat de andere partij ze gebruikt!), fraudemogelijkheden beperken, vragen om een striktere inpassing van de identificatie- & authenticatiemaatregelen. Vastleggen van data rondom samenwerking staat nog in de kinderschoenen maar zal zich ook digitaal verder ontwikkelen.

Natuurlijk moet het ook mogelijk zijn voor een adviseur om zijn diensten te kunnen leveren. Om commercieel samen te kunnen werken moet het ook makkelijk zijn om bij elkaars informatie & werkzaamheden te komen. Zeker als intense BtB-samenwerking noodzakelijk (uitwisseling kennis & informatie) is zoals bij complexe producten als pensioen of inkomensverzekeringen.

De focus lag de afgelopen jaren op veiligheid, terecht. Maar zonder een prettige en makkelijke samenwerking tussen partijen zal er weinig succesvol zaken worden gedaan. Het wordt tijd dat er iemand met een gebruikersbril naar de processen rondom authenticatie, identificatie en autorisatie gaat kijken. Dit is meer dan de BtB-variant van customer experience, het is de volgende stap in online samenwerking tussen bedrijven. Laten we het voor de gebruiker zo handig en zo prettig mogelijk maken.

Methode 1

Het verleggen van de verantwoordelijkheid wie er bij de polissen mag (het zogenaamde delegated usermanagement), gedacht vanuit verzekeraarsperspectief is hiervan een voorbeeld. De verzekeraar verlegt de autorisatie, bijvoorbeeld aan de hand van Wft-rechten naar de wederverkopende organisatie. Kort samengevat, de inlogmethode ligt bij de verzekeraar, de vraag wie er mag inloggen ligt bij de tussenpersoon. De tussenpersoon bepaalt vervolgens zelf wie (welke medewerker) wat (welke taken, welke informatie) kan krijgen. Natuurlijk vraagt dit ook een inspanning van de verzekeraar (inrichten van een autorisatie- & authenticatie-structuur in de diverse portalen) maar vervolgens krijgen we er wel een gelijkwaardige samenwerking voor terug.

Methode 2

Nog een stap verder is het daadwerkelijk integreren van de autorisatie & authenticatie, ook wel het doorloggen genoemd. Zeker in de samenwerking met grotere professionele organisaties is dit een prima mogelijkheid om continu digitaal samen te werken. Het concept is gebaseerd op vertrouwen. Een medewerker is bij bijvoorbeeld een franchise aangenomen en wordt daar geïdentificeerd. Vervolgens krijgt de medewerker toegang tot de systemen van de organisatie. Waarom zou je als samenwerkende organisatie niet direct toegang verlenen tot de systemen van derden, bijvoorbeeld de verzekeraar; vanuit gebruikersperspectief. Je logt in op je werkplek en je hebt middels SSO direct toegang tot de portalen van de verzekeraars.

Methode 3

De derde methode is het gebruikmaken van een derde partij bijvoorbeeld door middel van de externe authenticatie middels E-herkenning. Je meldt je aan en je wordt geïdentificeerd door een externe partij. Deze partij staat er garant voor dat degene aan de ander kant van de digitale lijn is wie hij zegt dat hij is. Als verzekeraar kun je er op bouwen. Voor deze authenticatie moet aan de externe partij een bedrag betaald worden. Een verdienmodel dat naarmate de risico’s toenemen aan belang zal winnen. Het interessante is is dat deze weg van identificatie, authenticatie & autorisatie bij consumenten al geaccepteerd is via DigiD, Idin en vele andere internationale middelen, maar dat er voor de zakelijke markt nog veel ontwikkeling gaande is.

Drie methoden

Identificatie: proces om vast te stellen dat de persoon is wie hij zegt dat hij is.

Authenticatie: verifiëren of de eerdere geïdentificeerde persoon dezelfde persoon is.

Autorisatie: het toekennen van bepaalde mogelijkheden online aan de hand van eerder afgesproken rechten.

Het wordt tijd dat de verzekeraars nauwer gaan samenwerken met hun distributiekanaal. Dit betekent ook op elkaar vertrouwen om de identiteit van de gebruikers te bepalen.

Het wordt tijd dat er iemand met een gebruikersbril naar de processen rondom authenticatie, identificatie en autorisatie gaat kijken

Veilig samenwerken met het distributiekanaal

Binnen een verzekeraar zijn er nog meerdere drijfveren om het authenticatie- & autorisatieproces gericht op te zetten. Natuurlijk het vastleggen van eventuele fraude “Wie heeft de polis stopgezet en de uitbetaling gewijzigd? Wie heeft de klantgegevens van het portaal gehaald”? Het achteraf kunnen aantonen welke medewerker bepaalde frauduleuze stappen heeft gezet zal cruciaal worden in een eventuele aanpak.

De introductie van de 2de factor

Het is al een jaar of acht geleden dat een middelgrote verzekeraar voor de toegang tot haar portaal een 2de factor introduceerde. Dat werd gedaan met een grote weerstand binnen het distributiekanaal. “Waarom zou Wilma haar 06 moeten afstaan?” “Het is belachelijk dat jullie mijn medewerkers gaan vastleggen”. “Mijn medewerkers hebben geen mobiel van de zaak”. En dit zijn de minst harde opmerkingen. De dienstdoende projectmanager moest zelfs zo ver gaan dat er mobiele telefoons aan afdelingen beschikbaar gesteld werden. Er werd ook geëist dat er een alternatieve authenticatiemethode werd gemaakt waarin eenmalig een brief werd verstuurd. Een dure consensus-functionaliteit, een grote investering die nooit is gebruikt

Een 2de factor was in 2014 nog een unieke maatregel om met redelijk zekerheid te kunnen vaststellen dat degene aan de andere kant was wie hij zei dat hij was. Het invoeren van een code per SMS, of het beschikbaar stellen van een code via een app om vervolgens toegang te verlenen tot vertrouwelijke klantinformatie was nog niet normaal. Het nieuwe normaal is heel snel gekomen. De systematiek om via een 2de factor autorisatie te verlenen, bijvoorbeeld voor een transactie of voor een betaling of voor de toegang tot gevoelige documenten rondom medische kwesties, of analyses van de arbodeskundigen. Overal worden momenteel verschillende authenticatiemethoden gebruikt. Alles met als doel: veiligheid. Alleen diegene toegang geven tot klantgegevens, offertetools, productinformatie die de content mag & moet gebruiken.

Vastleggen van data rondom samenwerking staat nog in de kinderschoenen maar zal zich ook digitaal verder ontwikkelen

Identity & Access Management (IAM) is een snel veranderend vakgebied. Binnen dit onderwerp zijn er vier verschillende werkgebieden. Het sterk ontwikkelde deel is INT. Dit staat voor intern, het toegang verlenen voor medewerkers. De afgelopen jaren was er zeer veel aandacht voor dit deel. We gingen opeens allemaal thuiswerken en moesten al onze tools en werk gewoon kunnen doen. Dus logisch dat het direct verbonden is aan het brede gebied van verschillende technische koppelingen (MTM Machine to machine).

Daarnaast zijn er twee werkvelden die een eigen aanpak nodig hebben. C-IAM het proces om consumenten toegang te verlenen tot digitale omgevingen en het BtB-deel. Het systeem dat digitale samenwerking tussen verschillende onafhankelijke zakelijke partijen mogelijk maakt. Deze twee IAM-delen vragen een andere aanpak. Ter illustratie: het proces uitwerken van een inkomensverzekering voor een bedrijf van 167 medewerkers is iets anders dan de stap snel je brommerverzekering afsluiten. Dit stuk gaat over authenticatie en autorisatie in het zakelijke domein.